ファイアウォールの種類を解説!それぞれの違いや仕組みまで

ファイアウォールとは、簡単にいうと、外部からのサイバー攻撃や不正アクセスを防ぐセキュリティシステムです。何となく単語は知っているが、どのような仕組みでどのような機能があるのか、具体的には分からないという方も多いのではないでしょうか。

そこでこの記事では、ファイアウォールの概要や機能、そして具体的な仕組みについて、図を用いてわかりやすく解説します。

目次

ファイアウォールには種類がある!

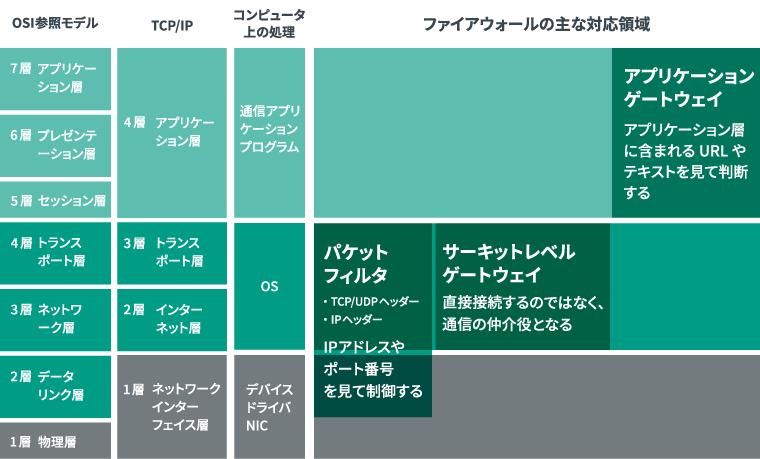

ファイアウォールの種類はパケットフィルタリング型、サーキットレベルゲートウェイ型、アプリケーションゲートウェイ型の3つに分けられます。それぞれの特徴について、詳しく解説していきます。

- パケットフィルタリング型

- スタティックパケットフィルタリング

- ダイナミックパケットフィルタリング

- ステートフルパケットインスペクション

- サーキットレベルゲートウェイ型

- アプリケーションゲートウェイ型

パケットフィルタリング型

パケットフィルタリングの「パケット」とは、通信を行う際に分割されたデータのことを指します。このパケットを監視(フィルタリング)して悪意ある攻撃を防ごうとするのが、パケットフィルタリング型のファイアウォールです。多くのファイアウォールは、このパケットフィルタリング型に該当します。パケットフィルタリング型はさらに「スタティックパケットフィルタリング」、「ダイナミックパケットフィルタリング」、「ステートフルパケットインスペクション」の3つに分けられます。

スタティックパケットフィルタリング

パケットのヘッダを参照することで、通信を許可して良いか静的に判断するのが、スタティックパケットフィルタリングです。パケットなどのデータの先頭にはそのデータに関する情報が記されており、これをヘッダと言います。スタティックパケットフィルタリングでヘッダを監視する際には、送信元と宛先のアドレスや通信プロトコル、ポート番号といった情報を調べます。

ヘッダの情報に問題がなければ通信を許可し、それ以外を遮断するのが基本的な仕組みです。ただし、スタティックパケットフィルタリングではヘッダしか監視せず、パケットの中身が調べられることはありません。そのため、偽装されたパケットをそのまま通してしまうこともあるため、注意が必要です。

ダイナミックパケットフィルタリング

ダイナミックパケットフィルタリングは、フィルタリングルールを動的に作成するタイプのファイアウォールです。ダイナミックパケットフィルタリングを利用すれば、通信のやり取りが記憶され、それに合わせた通信のルールが作成されます。たとえば内部のクライアントから通信を行って、とある外部のWebサーバへアクセスすると、これとは逆方向の通信も許可されます。すなわち、Webサーバからクライアントへの通信を許可するフィルタリングルールが作成されるのです。このフィルタリングルールは一時的なもので、通信が終わると破棄されます。

ステートフルパケットインスペクション

ステートフルパケットインスペクション(SPI)は、ダイナミックパケットフィルタリングの一種です。スタティックパケットフィルタリングがパケットのヘッダを監視する仕組みであるのに対して、ステートフルパケットインスペクションはパケットのコンテキストを参照します。コンテキストは文脈を意味する用語で、パケットの状況や条件のことを指します。このコンテキストを調べ、過去の通信履歴と照らし合わせながら不正なアクセスを検知するのが、ステートフルパケットインスペクションです。DoS攻撃に弱いという欠点はあるものの、これまでの通信履歴と照合して信頼できる通信のみを許可するため、セキュリティ性は高いです。

サーキットレベルゲートウェイ型

パケットフィルタリング型のファイアウォールにポート制御機能を加えたものが、サーキットゲートウェイ型です。サーキットゲートウェイ型では、トランスポート層のレベルで通信を監視します。また、通信を許可して良いかコネクション単位で判断する点も、サーキットゲートウェイ型の特徴です。これらの特徴により、サーキットゲートウェイ型はパケットフィルタリング型よりもセキュリティが優れており、送信元IPアドレスのなりすましにも対応できます。

アプリケーションゲートウェイ型

アプリケーションゲートウェイ型の場合、内部コンピュータの代わりにファイアウォールが外部へアクセスします。ファイアウォールは外部サイトへアクセスしたのち、通信の内容を内部コンピュータへ送ってくれるため、クライアントから直接外部へ接触することはありません。また、通信の最中、外部サイトからは内部コンピュータの存在を確認できません。このようにファイアウォールが代理で外部にアクセスしてくれることから、アプリケーションゲートウェイ型はプロキシ型とも呼ばれます。パケットの中身を詳細に確認するのもゲートウェイ型の特徴で、それゆえセキュリティ性は高めです。ただし、通信中の処理内容が多いため、動作が遅くなる点には注意する必要があります。

保護する範囲別ファイアウォールの種類

ここまで機能に着目してファイアウォールの種類を解説してきましたが、保護する範囲によっても種類があります。それぞれの特徴について詳しく解説します。

パーソナルファイアウォール

パーソナルファイアウォールはパソコン1台ずつにそれぞれ導入して利用するファイアウォールです。1台のコンピューターでの利用が前提のため、個人利用に適しています。WindowsやMacなどほとんどのコンピューターに標準で搭載されているため、設定を行うだけで使用することができます。ただし、標準搭載のファイアウォールは高度な不正アクセスなどによって破られる場合があるため、別途セキュリティ対策を行う必要があります。

ネットワーク用ファイアウォール

ネットワーク用ファイアウォールはネットワーク全体を保護できるファイアウォールです。企業など、社内ネットワーク全体を保護する目的で使用します。ネットワーク用ファイアウォールを使用することで、外部から社内ネットワークへの不正なアクセスを防止します。インターネット回線と社内ネットワークの間に専用のハードウェアを設置するものや、クラウド型で利用できるものがあります。

次世代ファイアウォール(NGFW)とは?

これまで説明してきたファイアウォールの種類の他、「次世代ファイアウォール(NGFW)」と呼ばれるものもあります。ここまで説明してきたファイアウォールに比べ、より豊富なセキュリティ機能が搭載されています。

具体的には、TwitterやLINEなどのWebアプリケーションの制御に対応しています。アプリケーションの通信データ内容を監視し、細かい調整も可能です。また、侵入検知・防止(IDS/IPS)機能も搭載されているため、より厳格なセキュリティ対策ができます。

次世代ファイアウォールについては次世代ファイアウォールとは?従来から進化した点やメリット・デメリットでも詳しく解説しています。ぜひ参考にしてください。

ファイアウォールのセキュリティの仕組み

ファイアウォールとは外部ネットワークからの不正な侵入と、外部ネットワークへの不正なアクセスを防ぐシステムのことです。「防火壁」と訳されるように、ファイアウォールは外部からもたらされる悪意ある攻撃から、ネットワークを守る役割を担います。ネットワークが危険にさらされないよう、信頼できる通信以外を遮断するのが、ファイアウォールの基本的な仕組みです。そして、不正な通信のブロックは、コンピュータのポートを制御することで行います。

ポートとは、簡単に言えばネットワークの出入り口のことです。この出入り口をコントロールすることによって、ファイアウォールは信頼できる通信のみを許可し、それ以外の悪意ある通信を排除するのです。

外部からの通信が信頼できるかどうかは、ファイアウォールポリシーによって判断されます。ファイアウォールポリシーとは、アクセス制限の基準について定めたルールのことを指します。ファイアウォールポリシーが許可した通信のみを通すことで、ネットワークのセキュリティが守られるのです。

ファイアウォールの3つの機能とは?

ファイアウォールの主な機能は、フィルタリング機能・NAT機能・リモート管理機能の3つです。それぞれの機能について以下で解説していきます。

フィルタリング機能

ファイアウォールは不正なアクセスを遮断し、信頼できる通信のみを許可しますが、この機能をフィルタリングと呼びます。このフィルタリング機能によって不正な通信を選別し、コンピュータのセキュリティを守ります。主なフィルタリングの手法3種類とその特徴を、以下にまとめました。

- 静的・動的フィルタリング:パケットのヘッダ情報をもとに、通信の可否を判断する

- ステートフル・インスペクション:パケットのヘッダ情報に加えて、コンテキストも参照する

- プロキシ型フィルタリング:通信の中身を詳細に確認する、セキュリティ性の高いフィルタリング機能

前述した通り、ファイアウォールにはさまざまな種類が存在します。どの手法でフィルタリングが行われるかは、ファイアウォールの種類によって異なります。

NAT機能(IPアドレス変換機能)

NAT機能、つまりIPアドレス変換機能も、ファイアウォールが持つ役割の1つです。内部ネットワークでは、それぞれの端末に固有のプライベートIPアドレスが割り当てられています。

また、内部ネットワークから外に出たインターネットの世界では、グローバルIPアドレスが使用されます。このプライベートIPアドレスとグローバルIPアドレスを1対1で変換するのが、ファイアウォールの機能です。IPアドレス変換機能を利用することで、複数の端末でインターネットに接続できるようになるほか、任意の通信を特定のコンピュータに誘導することも可能になります。この仕組みを活用すれば、重要な情報をアクセス制限の厳しいセクションに置くなどして、ネットワークのセキュリティレベルを分割できます。

リモート管理機能

ファイアウォールにはリモート管理機能もあります。この機能を利用すれば、コンピュータのそばにいなくても、ログの取得やソフトウェアのアップデートを行うことが可能です。設定変更や設定情報のバックアップ・リストアも、遠隔地から行えます。リモート管理機能を利用することでコンピュータの異変に気付きやすくなるため、対応速度の向上につながるでしょう。

ファイアウォールと他セキュリティ対策の違い

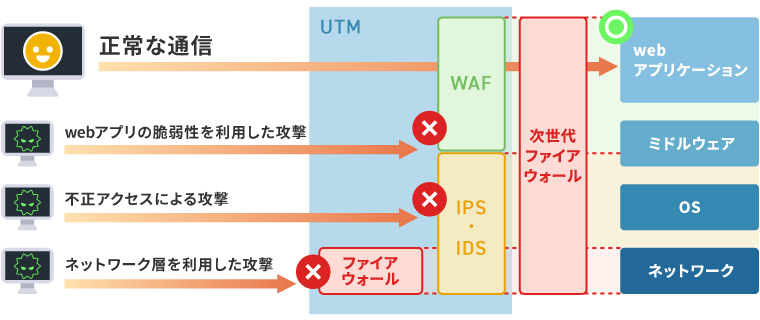

ここでは、ファイアウォールとその他セキュリティ対策の違いについて説明します。これまで説明してきたように、ファイアウォールだけでセキュリティ対策を完璧に行うことはできません。それぞれのセキュリティ対策製品で防御できる範囲の違いを解説します。

ファイアウォールとWAFの違い

ファイアウォールとWAFはよく比較されることが多いですが、WAF(Web Application Firewall)はアプリケーション層でのセキュリティ対策です。主にネットワーク層を守るファイアウォールでは検知できない攻撃を防ぐことができます。

WAFについてはIDS・IPSとファイアウォールとWAFの違いをわかりやすく解説で詳しく解説しています。ぜひ参考にしてください。

ファイアウォールとUTMの違い

UTMはファイアウォールに比べて広い範囲を防御できます。そのため、UTMは統合脅威管理とも呼ばれています。UTMは1台導入するだけで複数のセキュリティ対策ができますが、ネットワーク規模が大きい場合はセキュリティ対策として物足りない場合もあります。中小規模のネットワークにおすすめです。

UTMについてはUTMとは?機能や特徴・必要性をわかりやすく解説でも詳しく解説しています。ぜひ参考にしてください。

おすすめのUTM製品については【2023】おすすめUTM10選を徹底比較|正しい選び方まででも詳しく解説しています。ぜひ参考にしてください。

ファイアウォールとIDS・IPSの違い

ファイアウォールがネットワーク層を守るのに対し、IDS・IPSはミドルウェア層を守ります。IDSが不正なアクセスを検知し、IPSが不正なアクセスを防止する役割を担っています。

IDS・IPSについてはUTMとは?機能や特徴・必要性をわかりやすく解説でも詳しく解説しています。ぜひ参考にしてください。

ファイアウォールとルーターの違い

ルーターにはポートを制御する機能がありません。ファイアウォールとルーターはどちらも通信やアクセス制限ができますが、セキュリティ機能はファイアウォールの方が充実しています。

ルーターについてはファイアウォールとルーターの違いを解説|メーカー紹介まででも詳しく解説しています。ぜひ参考にしてください。

まとめ

不正な通信を遮断し、信頼できるもののみを許可するのが、ファイアウォールの基本的な仕組みです。パケットフィルタリング型、ゲートウェイ型、サーキットゲートウェイ型といった3種類のファイアウォールが存在し、フィルタリングの手法はそれぞれで異なります。ファイアウォールの特徴をタイプごとに理解し、自身のネットワーク環境に応じて適切な種類のものを選ぶことが大切です。本記事を参考にして、ネットワークのセキュリティを見直してみてはいかがでしょうか。