UTMとは?機能や特徴・必要性をわかりやすく解説

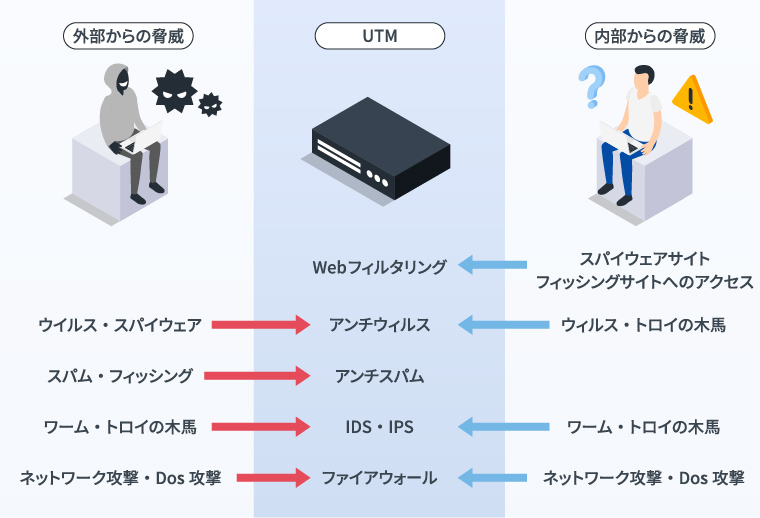

企業などの社内ネットワークは、常に不正アクセスやサイバー攻撃など、さまざまな脅威を受けます。そのため、セキュリティ対策は簡単ではありません。ファイアウォールやアンチスパム・アンチウイルスなど、さまざまなセキュリティ対策を一元化することが重要になってきます。

本記事では、UTMの機能や特徴、必要性をわかりやすく解説していきますので、導入を検討する際の参考にしてください。

目次

UTMとは

UTM(統合脅威管理)とは、ハッキングやコンピューターウイルスなどの脅威から、高度なセキュリティ機能でコンピューターネットワークを守る管理手法のことです。UTMの正式名称は「Unified Threat Management」で、「統合型脅威管理」または「統合脅威管理」とも呼ばれています。

UTMは、さまざまなセキュリティ機能を一元化でき、低コストでシステム管理者の負担を抑えることが可能です。このように、UTMは複数の脅威に対して効率的に一括で対応できます。

UTMとウイルスソフトやファイアウォールはどう違うの?

UTMは、基本的にインターネットの出入口を保護する役割を果たします。ウイルスソフトはUTMと異なり、PCの中のデータを保護する役割があり、ウイルスが仕込まれているメールを検知・撃退することが可能です。これは、UTMでは難しい部分であるため、UTMとウイルスソフトを併用することで高度なセキュリティ対策を実現できます。

また、ファイアウォールは安全な外部からのアクセスと不正が疑われるアクセスを判別してネットワークのアクセスをコントロールすることが可能です。しかし、ウイルスソフトのようにウイルスが仕込まれているメールを検知することは難しいです。

| UTM | インターネットの出入口を保護してくれる。 |

|---|---|

| ウイルスソフト | PCの中のデータを保護する。ウイルスが仕込まれているメールを検知・撃退することが可能。 |

| ファイアウォール | 安全な外部からのアクセスと不正が疑われるアクセスを判別してネットワークのアクセスをコントロールしてくれる。 |

UTMはどうやって設置する?

UTMは、ルーターやモデムからUTMをLANケーブルに接続し、UTMからLANケーブルで社内ネットワークに接続する構成配置です。このように設置することで、すべての通信がUTMを経由するようになり、ネットワーク全体を守ってくれます。

UTMの主な機能一覧を紹介

ここでは、UTM に備わっている機能をそれぞれ解説していきます。以下の6点が、UTMに備わっている機能です。

- アンチウィルス

- アンチスパム

- webフィルタリング

- IDS/IPS

- ファイアウォール

- VPN機能

アンチウイルス

これまでのアンチウイルスは、パソコン本体にアンチウイルスソフトをインストールして個別に運用する形でした。UTMのアンチウイルスは、企業ネットワーク内に入ろうとするウイルスを事前にブロックすることが可能です。

新しいアンチウイルス機能をインストールできない状況の時や、ウイルス定義ファイルの更新に時差が発生する可能性などを考慮して搭載されています。

アンチスパム

アンチスパムはメールを受信したときに、そのメールがスパム(迷惑)メールを送っているサーバーからのものかどうかを判別可能です。登録したブラックリストにあるIPからのメールの場合はブロックし、メールのサブジェクト欄にアラートを追記する機能が標準装備されています。

webフィルタリング

Webサイトには、閲覧するとスパイウェアが仕込まれたり、機密情報を抜き取るような悪意ある有害なものが存在しています。Webフィルタリングは、そのようなWebサイトに対して閲覧制限をかけ、情報の流出を防止可能です。

IDS/IPS

IPSは、不正アクセスを未然に防ぐことが可能で、ファイアウォールが検知不能な不正パケットも判別できます。IDSは、不正な内部情報の持ち出しや、ネットワークへの不正なアクセスを検知可能です。IDS/IPSをUTMに組み入れれば、より強固なセキュリティ対策を行えます。

ファイアウォール

ファイアウォールは、安全なネットワークと、外部のインターネットに出入りするパケット情報を常時監視してくれるセキュリティ機能です。事前に設定したルールに基づき、パケットを通したり遮断したりする機能が備わっています。

VPN機能

VPNは大きく分けて二通りあり、スマートフォンやPCなどのデバイスから拠点に接続する「リモートアクセスVPN」と、オフィスなどの拠点間をつなぐ「拠点間VPN」があります。リモートアクセスVPNは、拠点間VPNと異なり接続元を問いません。

そのため、インターネットにつながっていればどこからでもVPNを設置することが可能です。UTMのVPN機能はリモートアクセスVPNとなっており、在宅ワークやリモートワーク時に、サーバー内のデータの編集や保存などを社内にいる時と同じように操作できます。

アプリケーション制御

アプリケーション制御では、事前に許可するアプリケーション以外の使用を制御できます。正常なアプリケーションに見えるウイルスや、アプリケーションに機密情報を盗み出す機能を仕込んだスパイウェアの侵入を防ぐことが可能です。

アプリケーション制御によって、これまでなかった有害アプリを検出し、危険とされているアプリケーションが起動しないよう監視することができます。

UTMのメリット

ここからは、UTM導入のメリットを解説していきます。以下の2点がUTM導入のメリットです。

- セキュリティ対策が一元化するのでコスト削減になる

- 導入・管理の負担が軽減する

セキュリティ対策が一元化するのでコスト削減になる

セキュリティ脅威は、企業にとって避けられない重要度の高い問題となっています。そのため、多層防御のようにアンチウイルスやアプリケーション制御など、多岐にわたる防御が必要です。これらを個別で導入する場合、それぞれ単体でコストが発生し、管理が煩雑化します。

この問題を解決するのがUTMです。UTMであれば、1台にさまざまなセキュリティ機能が備わっているので、それぞれを個別に導入するよりもコストを削減できます。 中小企業にとってセキュリティ対策のコストは大きな負担です。そのような背景があるため、最近ではコストを抑えられるUTMの導入が進んでいます。

導入・管理の負担が軽減する

UTMは、これまで導入時にツールを一つひとつ選定していた負担を軽減でき、導入後も別々で管理する必要がありません。セキュリティ機能が集約されており、操作性・運用性に優れています。そのため、セキュリティ担当者の負担を大幅に軽減可能です。

また、導入前後で連絡を取るベンダーはひとつだけなので、時間と手間も削減できます。結果的に、運用コストとセキュリティ担当者の人件費を抑えることが可能です。

UTMはもう古い?デメリットや不要と言われる理由を紹介

UTMは「もう古い」「必要ない」という話を聞いたことがある方もいるでしょう。ここでは、その理由や実際のところ必要性に迫っていきます。

UTMはもう古いと言われる理由

まずは結論からですが、UTMはもう古いというのは「ゼロトラストネットワーク構築が必要な大企業やITベンダーにとっては古い」という意味です。

テレワークの導入やクラウドサービスの普及が進み、社内システムに外部からアクセスすることが当たり前になってきた現代、ネットワークの境界に設置するUTMでは対処しきれない事象が増えてきたことは事実です。社内ネットワーク内部に入られてしまうとUTMは効力を発揮できないですし、すべてのセキュリティを信用しないゼロトラストの考え方も生まれました。ただ、UTMで対処できないネットワーク構成があるからといって、「utmは必要ないんだ」と考えるのも早計です。

中小企業やSOHO(小規模事業者)にとっては引き続き有用なセキュリティツールであることに疑いの余地はありません。セキュリティ管理者がいない、または兼任していることも多いと思いますが、そうした事業者にとってセキュリティ対策を簡潔に管理できるメリットはあります。

UTM導入のデメリット

UTMを導入する上で、主なデメリットとして以下が挙げられます。順に見ていきましょう。

- トラブル発生時にほとんどのセキュリティ機能が止まる

- 機能が多すぎて使わない機能が多くなり、無駄なコストになる

- 通信速度が低下する

トラブル発生時にほとんどのセキュリティ機能が止まる

UTMは、社外ネットワークと社内ネットワークの間に設置するため、社内ネットワークすべての通信をUTMで管理するような状況になります。何らかの原因でUTMが起動しなくなった場合、社内ネットワークすべてが停止する恐れがあり、業務が非常に滞ってしまいます。

機能が多すぎて使わない機能が多くなり、無駄なコストになる

UTMは、中小企業のセキュリティ課題を1台で管理できるともてはやされて導入が進みましたが、実際は使っていない機能も多いはずです。ファイアウォール、アンチスパム、アンチウイルスなど導入時は魅力的に思えた複数の機能も、導入した後はただのお荷物になっているケースもありそうです。

通信速度が低下する

UTMは社内ネットワークの入口に設置されるため、社内ネットワークのすべての情報をチェックしています。そのため、社内ネットワークの通信速度が低下してしまうリスクは理解しておく必要があります。社内のセキュリティ対策とはいえ、導入直後は社内からの不満が発生する可能性が高いので、丁寧に導入の意義を説明する必要があります。

デメリットを打ち消すためには選び方が大切

上記のデメリットを防ぐためには、UTM提供ベンダーのサポート力や自社にあった過不足のない機能をもった適切な製品を導入する必要があります。

UTMの正しい選び方とは?

UTMは複数の製品があり、選び方が分かりづらいです。以下の4点を比較すれば、自社に適したUTMを選ぶことができるでしょう。

- ①自社に必要な機能・性能(スループット)を決める

- ②ユーザー数・トラフィック数を軸に必要なスペックを軸に候補を絞り込む

- ③サポート体制をチェックする

- ④気になった製品に複数問い合わせて最適な製品を決める

①自社に必要な機能・性能(スループット)を決める

まずは現状必要な機能と、今後必要になると考えられる機能を整理して、導入するUTMのスペックを決めましょう。ここでしっかりと整理しておかなければ、不要な機能が備わっているUTMを導入してしまい、不要なコストを投じることになる可能性があるので気をつけてください。

②ユーザー数・トラフィック数を軸に必要なスペックを軸に候補を絞り込む

ユーザー数とトラフィック数を軸に、UTMのスペックが適しているかどうかしっかりとチェックするようにしましょう。このとき、複数のUTMを候補に出しておくことで、それぞれを比較して検討することが可能です。

③サポート体制をチェックする

UTMを導入する上では、ベンダーのサポート体制が非常に重要になってきます。自社に適しているベンダーを選ぶことができれば、UTMの機能を無駄なく利用できます。そのため、導入前にサポート体制を確実にチェックしておくようにしましょう。

④気になった製品に複数問い合わせて最適な製品を決める

気になるUTMは、いくつか候補に出しておくようにしましょう。候補を絞り出した後は、それぞれ問い合わせをして詳細を聞くようにします。詳細を聞いた上で自社に適したUTMを選択すれば、不要なコストを閉じる可能性も低くなるので、ここは手間を惜しまず問い合わせするようにしてください。

UTMにはどんな製品がある?シェア率上位の製品3選を紹介

ここでは、3社合計で70%以上のシェア率を誇る人気のUTMベンダー3社の製品を紹介します。

FortiGate

FortiGateは、アメリカのフォーティネット社が提供しているUTMで、日本のUTM市場でNo.1のシェアを誇っています。マルウェアからの攻撃・感染を防ぎ、システム内のウイルスや脅威を検知し、駆除や隔離が可能です。

また、ネットワーク上に仮想環境を作ることができ、社内ネットワークに影響がない場所に隔離されるので、マルウェアが暴走してもシステムに影響はありません。

Palo Alto Networks

Palo Alto Networksが提供しているPAシリーズ/VMシリーズは、高度なUTMに加えて、従来のファイアウォールにアプリケーション制御機能が追加された次世代ファイアウォールです。

アプリケーションの可視化と制御を前提に作られており、ファイアウォールに到達したすべての通信の識別・制御ができます。また、ファイアウォール機能で拒否されたアプリケーションのリスクを把握することも可能です。

Cisco Meraki

Cisco Merakiはアメリカに本社を置くシスコシステムズが提供しています。100%クラウド管理となっており、インターネットにつなぐだけで使用可能です。そのため、機器をLANケーブルに接続するだけで自動で設定情報を取り込むことができ、簡単に導入できます。

また、クラウドを利用しているので、数回のクリックで拠点間のVPN設定が可能です。脅威インテリジェンス「Cisco Talos」を適用しており、世界最大規模のビッグデータを日々解析し、いち早く脅威へ対応します。

UTMに関するよくある質問

ここでは、UTMに関するよくある質問に回答していきます。

Q.UTMの価格はどれくらいですか?

UTMの価格は数十万~数百万と言われており、規模や利用人数によって異なります。また月額利用料金も数千円~数万円かかるので、導入前に見積りをとってもらい、確認するようにしましょう。

UTMの価格についてはUTMの価格はどれくらい?製品・会社別の導入価格・月額費用を比較でも詳しく解説しています。ぜひ参考にしてください。

Q.UTMのシェア率は?

日経クロステックの調査(2022年)によると、FortiGate(フォーティネット)が45.2%、Palo Alto Networks(パロアルトネットワークス)が19.6%、Cisco Meraki(シスコシステムズ)14.6%で、合計80%程度のシェアを占めています。

特に、フォーティネットのUTMのシェア率が高いことが分かるでしょう。ちなみに、フォーティネットは世界シェアもトップとのデータがあります。

3社の後は、FSネットワークス、ジュニパーネットワークスが続きます。

UTMのシェアについてはUTMのシェア率・市場規模|人気製品の特徴や今後の必要性まででも詳しく解説しています。ぜひ参考にしてください。

Q.UTM導入は義務化されたの?

UTMの導入は義務化されていません。

法人が個人情報を漏洩させてしまった場合、対象の個人に対して漏洩した旨を通知することが2022年の改正個人情報保護法によって義務化されました。個人データの漏えいが生じても、個人情報保護委員会への報告は努力義務とされ、正式に義務化されていなかったそれまでの法律から、一歩踏み込んだ内容となっています。

こうした情報漏洩のリスクを少しでも小さくするために、UTM導入を検討するのは一つの策として有効でしょう。

Q.個人向けのUTMはあるの?使う意味あるの?

個人向けUTMは多くはないですが、いくつか商品がでています。たとえば「Sophos UTM Home Edition」や、「スマートUTM」が家庭用UTMに該当します。

セキュリティ対策としては導入を検討することはできます。ただ、社内でUTMを導入する時と同様に、通信速度が遅くなったり、追加の費用がかかったりする点を理解しておきましょう。

まとめ

UTMは複数のセキュリティ機能を一元化できるため、効率的にセキュリティ対策を行うことが可能です。初めて導入する場合は、シェア率が高いUTMのなかから、自社に適したものを選ぶのがいいでしょう。

メリットや選び方をしっかりと理解したうえで、導入を検討してみてください。