【図解】ファイアウォールの仕組みを初心者向けにわかりやすく解説

ファイアウォールは、コンピュータを悪意ある攻撃から守るために必要なシステムです。しかしながら、ファイアウォールにはどのような種類があるのか、またどのような仕組みで動作するのか、正確に把握していない方も多いのではないでしょうか。

そこで本記事では、ファイアウォールの種類と仕組みについて詳しく解説していきます。ファイアウォールの種類を理解し、ネットワークのセキュリティレベルを向上させたいと考えている方は、本記事を参考にしてください。

目次

ファイアウォールとは?

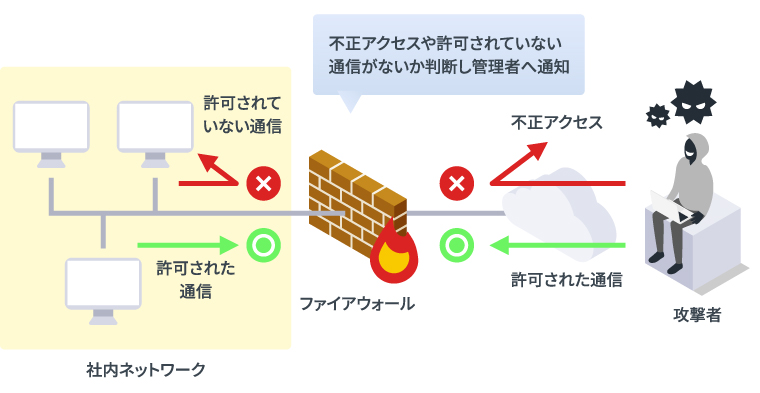

ファイアウォールとは、インターネット(WAN)と企業内LANの間に設置し、事業所で事前に設定したルールに従って、内部ネットワーク(LAN)への通信を許可するかどうかを判断するセキュリティの仕組みのことを指します。

簡単な言葉で言い換えると、外部ネットワークと内部ネットワークの間に設置して、外部からの不正アクセスや攻撃をブロックし、内部のネットワークを守るセキュリティシステムのことです。

ファイアウォール専用の機器を設置するか、ファイアウォール機能が備わっているルーターなどの機器を使います。UTM(統合脅威管理)を使ってファイアウォールを構築することもできます。悪意ある外部の攻撃から、社内ネットワークを守るために必要な仕組みとなっています。

ファイアウォールの仕組み

ここでは、より具体的にファイアウォールの仕組みがどのようになっているのか解説していきます。

ファイアウォールはポリシーで決められた必要な通信だけを許可する

パソコン機器には「ポート」と呼ばれる通信の出入口があります。これはネットワークからパソコンにアクセスする際の「ドア」のようなものです。ファイアウォールには、このポートを制御できる仕組みがあります。決められたルール(ファイアウォールポリシー)にしたがってポートを制御することで、外部からの不正アクセスを防止することができるのです。

ファイアウォールの種類

ファイアウォールは大きく分けて4種類あります。それぞれ解説していきます。

ハードウェアファイアウォール

ハードウェアファイアウォールとは、名前の通り、物理的な機器(端末、アプライアンス)を設置して使うファイアウォールを指します。ルーターやUTMの端末にファイアウォール機能が内蔵されていることがありますが、この場合もハードウェアファイアウォールと呼ぶことができます。

デメリットをあげるとすると、以下が考えられます。

- ・初期設定が難しく、専任担当者がいないと導入が難しい

- ・定期的なメンテナンスが必要

- ・デバイス上(個別のスマートフォン等)のアプリケーションは制御できない

ソフトウェアファイアウォール

ソフトウェアファイアウォールは、ソフトウェアをダウンロードするタイプのファイアウォールです。コンピュータ内のプログラムを操作する場合のセキュリティ対策に適しています。

ハードウェアファイアウォールとソフトウェアファイアウォールの両方を、内部ネットワークと外部ネットワークの間に設置することで、外部からの攻撃を排除してくれます。

パーソナルファイアウォール

まずはじめに、パーソナルファイアウォールについて説明していきます。パーソナルファイアウォールとは、ソフトウェアをコンピュータ1台1台にそれぞれ導入して利用するシステムです。導入により、不正アクセスやウイルスからコンピュータを保護したり、コンピュータを外部から見えなくしたりすることができます。ファイアウォールは、ほとんどのコンピュータに標準搭載されているため、新たに導入する必要はなく、設定するだけで問題ありません。ただし、高度な不正アクセスなどは標準搭載のものでは破られてしまう可能性もあるため、セキュリティソフトと組み合わせるなどの対策をとりましょう。

では、スマホやタブレットはどうでしょうか。スマホやタブレットには、ファイアウォールが標準搭載されていませんが、似た機能をOSが持っています。常に最新のOSへアップデートすることが1番のセキュリティ対策となるので、アップデートはこまめに行いましょう。

ネットワーク全体を保護するファイアウォール

次に、ネットワークに使用するファイアウォールについてです。企業などのネットワークに使用するファイアウォールは、インターネットと社内LANとの間に設置します。この場合の基本的な機能は、外部からの不正なアクセスを社内のネットワークに侵入させないことです。具体的には、外部アクセスを監視し、安全な通信だけを許可することで侵入を防ぎます。

ファイアウォールだけで全ての脅威は防げない

不正アクセスを防止してくれるファイアウォールですが、全ての脅威を防ぐことはできません。例えば、ファイアウォールで通信を許可して使用しているソフトウェアに脆弱性があった場合、そこから攻撃される可能性があります。つまり、インストールしているソフトウェアが多ければその分侵入されるリスクはあがるということです。また、許可されたポート番号の中に不正データが入っている場合、ファイアウォールはその通信を遮断できません。

このような問題から、ファイアウォールだけで完全にセキュリティ対策を行うことは難しいとされています。あくまでも、ネットワークに対する攻撃や不正アクセスに関する対策のひとつとして考える必要があるでしょう。

ファイアウォールの種類を解説

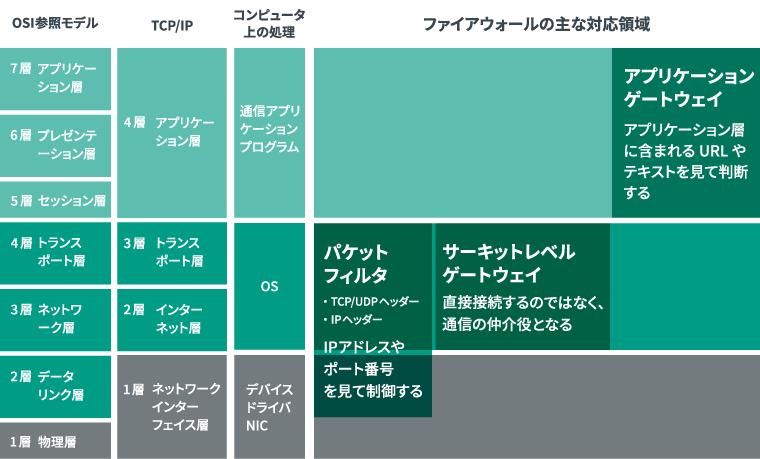

ファイアウォールは内部ネットワークと外部ネットワークの間に設置するセキュリティであることを説明してきましたが、より厳密に説明すると、ネットワークのどの段階の通信に対するセキュリティなのか、によってもファイアウォールの種類を分類することができます。

ネットワークの通信を理解するために大切な「OSI参照モデル」を説明した上で、ファイアウォールの種類について説明していきます。

- パケットフィルタリング型

- アプリケーションゲートウェイ型

- サーキットレベルゲートウェイ型

OSI参照モデルとは?

OSI参照モデルとは、ネットワークについて分かりやすく理解するために、国際的に決められた規格のことです。以下の表で示す通り、我々が日々使っている「第1層」から、「第7層」までがあります。

パケットフィルタリング型の仕組み

パケットフィルタリング型は、通信されるデータをパケットと呼ばれる単位ごとに分析する方法です。具体的には、あらかじめ送信元/送信先(IPアドレス・ポート)に関するルールを設定し、通信の可否を判断します。簡単に説明すると、ファイアウォールをフィルターとして扱い、怪しい通信をふるいにかける方法と言えるでしょう。

パケットフィルタリング型のメリットは、パケットのヘッダー情報を検査するだけで処理が単純なため、通信速度を確保できることです。しかし、仕組み上、パケットの中身までは検査しないため、偽装されたパケットや、アプリケーションの脆弱性を狙った攻撃を防ぐことはできません。

静的パケットフィルタリング

通信の変化を考えず、事前に設定したルールにしたがって、通信を許可または遮断する方法です。

動的パケットフィルタリング

通信の送信元や宛先、ポート番号、プロトコルなどをもとに、通信を許可または遮断する方法です。このような機能をSPI(ステートフルパケットインスペクション)と呼びます。静的パケットフィルタリングと違って通信の変化を監視でき、自動で細かいフィルタリングが行えます。近年のファイアウォールに多く搭載されている機能です。

アプリケーションゲートウェイ型の仕組み

アプリケーションゲートウェイ型は、ファイアウォールが内部ネットワークのコンピュータに代わり、通信を行う仕組みです。内部ネットワークのコンピュータは直接外部と接触することはないので、 外部からはネットワークの内側が見えなくなり、セキュリティ性能は高くなります。通信の中身までチェックするため、詳細な通信制御が可能となり、なりすまし型の不正アクセスを防げることが一番のメリットでしょう。

しかし、データの中身まで解析するため、処理に時間がかかり、従来の方法よりも通信速度が落ちるデメリットがあるため注意が必要です。

サーキットレベルゲートウェイ型の仕組み

サーキットレベルゲートウェイ型は、従来のパケットフィルタリング型を進化させたファイアウォールです。フィルタリングだけでなく、通信を許可するポート指定や制御を行ったり、特定のシステムやソフトのみの通信を制御したりすることができます。このシステムは、特定のシステムやアプリケーションを制御したい時におすすめの方式です。

ファイアウォールの種類についてはファイアウォールの種類と仕組みを解説でも詳しく解説しています。ぜひ参考にしてください。

ファイアウォールの主な機能

ファイアウォールの機能についてはファイアウォールの機能とは?仕組みや製品も紹介でも詳しく解説しています。ぜひ参考にしてください。

ファイアウォールと他セキュリティ対策の違い

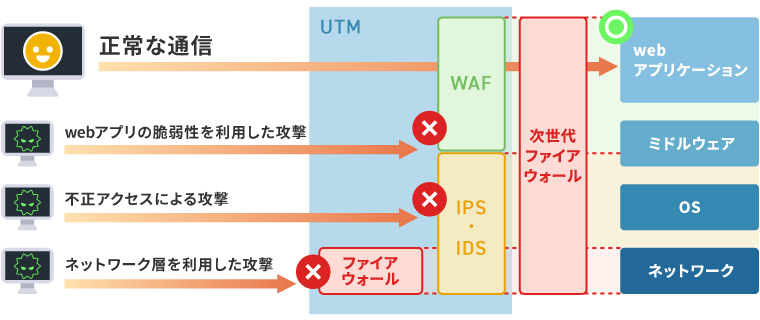

これまで説明してきたように、ファイアウォールだけですべての攻撃を防ぐことはできません。ここでは、ファイアウォールと他セキュリティ対策の違いについてまとめています。

ファイアウォールとUTMの違い

UTMは統合脅威管理とも呼ばれ、ファイアウォールよりも広い範囲を守ることができます。1台導入するだけで複数のセキュリティ対策ができますが、ネットワーク規模が大きい場合はUTMだけでは物足りないケースがあります。

UTMについてはUTMとは?機能や特徴・必要性をわかりやすく解説でも詳しく解説しています。ぜひ参考にしてください。

ファイアウォールとWAFの違い

ファイアウォールが内部ネットワークを中心に守るのに対し、WAF(Web Application Firewall)はアプリケーションに対する攻撃からの防御に特化しています。WAFはアプリケーション層でのセキュリティ対策になるため、ファイアウォールでは検知できない攻撃を防ぐことができます。

ファイアウォールとIDS・IPSの違い

IDSが不正なアクセスを検知し、IPSが不正なアクセスを防止します。ファイアウォールとの違いは「守る領域」です。ファイアウォールがネットワーク層を守るのに対し、IDS・IPSはミドルウェア層を守ります。

IDS・IPSについてはIDS・IPSとファイアウォールとWAFの違いをわかりやすく解説で詳しく解説しています。ぜひ参考にしてください。

次世代ファイアウォール

次世代ファイアウォールはファイアウォールと比べてより高度な機能を持っています。アプリケーションの制御が可能な他、潜在的な脅威をブロックできる機能も備えています。

次世代ファイアウォールについてはUTMと次世代ファイアウォールの違いや共通点をわかりやすく解説でも詳しく解説しています。ぜひ参考にしてください。

おすすめのファイアウォール製品

おすすめのファイアウォール製品については【2023】おすすめファイアウォール12製品を比較|正しい選び方までで詳しく解説しています。ぜひ参考にしてください。

まとめ

この記事では、ファイアウォールの概要、機能、仕組み、種類について図を交えてわかりやすく解説しました。ファイアウォールは、ネットワークを保護するために必要不可欠なセキュリティシステムです。

仕組みにより防げるサイバー攻撃が異なったり、通信速度への影響が出たりするため、比較検討し、自社に合うシステムを選ぶようにしてください。現代のネット社会でネットワークを守るために、サイバーセキュリティの知識を深め、適切に対応していきましょう。