病院を狙うランサムウェア攻撃|被害事例や対策まで

近年、病院へのさまざまなサイバー攻撃により、電子カルテをロックされて使えなくされたりといった事例が増えています。今回の記事では、特にランサムウェアに焦点をあててどのような経路で侵入し、被害が発生するのか解説していくので、ランサムウェア対策の参考にしてみてください。

サイバー攻撃は自院でも発生する可能性があり、発生した場合は大きな損害につながるので、注意と対策が必要です。

目次

ランサムウェアによる病院への攻撃とは?

ここでは、ランサムウェアによる攻撃とはどのようなものが、どういった経路で侵入し、そのような被害を生んでしまうのかについて解説していきます。

ランサムウェアとは?

ランサムウェアとは、暗号化などによってファイルを利用不可の状態にし、そのファイルを元に戻す代わりに脅して金銭などを要求するマルウェアのことです。

ランサムウェアに攻撃されると、、脅迫メッセージがポップアップで表示されることがあります。また、パソコンの壁紙に強制的に指定されることも少なくありません。

侵入経路

ランサムウェアの侵入経路は、主に5通りあります。以下でそれぞれ解説していくので覚えておくようにしましょう。

メール添付ファイルから

これはメール添付ファイルや、リンクにランサムウェアを仕込み、起動へ誘導して感染させる経路です。攻撃者はメール添付ファイルやリンクを起動させるのが目的なので、受信者が気づかないような巧みな細工が施してあります。たとえば、メール件名に、「送別会のご案内」など、ついクリックしてしまうように誘導するのです。

また、SNSなどのリンクが感染経路になるケースもあります。これは、受信メール本文に張り付けられた偽装SNSアドレスの起動によって、別のサイトに誘導した上で感染させる経路です。この場合、メール件名だけではなく本文も巧みに偽装してあるので、注意しなければリンクをクリックしてしまうでしょう。感染を避けるには、しっかりと差出人をチェックすることが大切です。知らない差出人のメールは、安易に開かずに削除しましょう。

WEBサイトから

偽装サイトに誘導され、ボタンなどの起動によって感染します。偽サイトは、普段から見ているサイトと相違がないくらいに作りこまれており、画面の構成やボタンの配置なども酷似しているのでなかなか気づけません。ただし、防止策はあります。インターネットアドレス(サイトアドレス)に注目すれば、偽サイトかどうか判断することが可能です。本物と偽物ではアドレスのスペルが微妙に異なり、たとえば、co.jpがne.jpになっていたり、企業名が異なっていたりします。

そのため、普段からWebサイトに接続する際は、アドレスを確認する癖をつけておきましょう。

ソフトウェアのダウンロードから

ソフトウェアやファイルのダウンロードによって、ランサムウェアに感染してしまうことも少なくありません。ソフトウェアやファイルをダウンロードするために接続したWebサイトで感染します。ただし、メーカーや大企業のWebサイトでの感染は多くないです。見知らぬソフトウェア配布サイトや、中国などの海外の販売サイトなどでの感染が主な原因となっています。そのため、ソフトウェアなどは、普段から接続して使い慣れているメーカーサイトから購入するようにしましょう。

USBメモリから

USBメモリからの感染の場合、USBメモリに保存したファイルを起動した際に感染します。USBメモリを通しての感染被害は、家庭内の場合は限定的です。しかし、企業内の場合は拡大する可能性があります。企業内で共有使用の場合、職場単位での感染拡大が予想されるので十分注意しましょう。

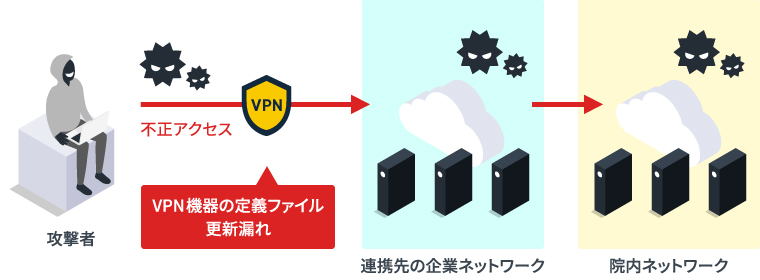

連携先ネットワークから

VPN装置の脆弱性を狙い、侵入されることも多いです。攻撃者は脆弱性をつくことに関してはプロなので、簡単に侵入して攻撃することができます。そのため、VPN装置を利用する場合はしっかりとセキュリティ対策を行うようにしましょう。

想定される被害

ランサムウェアによる想定される被害には、電子カルテが使えなくなったり、検査機器の不具合が発生したりといった状況が考えられます。また、海外では患者データベースにアクセスできなくなるという被害があり、病院側は身代金として9000枚のビットコイン (約 340万ドル相当) を要求され、一部を支払ったようです。

病院がランサムウェアにより被害を受けた事例

セキュリティ対策を十分に行っていない状態で攻撃を受けると、甚大な被害が発生する可能性があります。ここでは、実際に近年発生した被害事例をそれぞれ紹介していきますので、同じ被害に遭わないように気をつけてください。

大阪府の医療センター

病院とシステムで連携している連携先の企業がウィルス感染し、その企業を通じて病院システムに侵入されて被害を受けました。バックアップデータまでも暗号化され、電子カルテシステムや関連するネットワークが完全に停止し、紙カルテによる対応を余儀なくされたようです。全体復旧までに2~3ヵ月もかかり、甚大な被害を受けました。

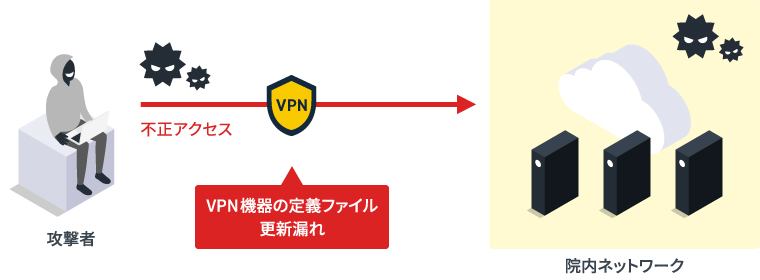

徳島の病院

院外との連携を行うVPNの脆弱性を突かれて侵入され、ウィルスに感染しました。電子カルテなどを管理するサーバーが暗号化され、使用不能になり1ヶ月間外来や救急患者の受け入れを停止することになっています。また、院内のプリンターで大量の印刷が行われ、身代金の支払いを求める文書が大量に印刷されたようです。

その他病院のランサムウェア被害事例

| 発生年月 | 地域 | 被害内容 |

|---|---|---|

| 2022年6月 | 徳島県の病院 | ランサムウェア感染により電子カルテと院内LANが使用できなくなった |

| 2022年4月 | 大阪府の病院 | ランサムウェア感染により院内のプリンターが一斉に作動し英文の書かれた紙が大量に印刷され、電子カルテが使用できなくなった |

| 2022年1月 | 愛知県の病院 | VPNの脆弱性を狙ったランサムウェアにより電子カルテやバックアップデータ、会計システムが使用できなくなった |

| 2021年5月 | 大阪府の病院 | 医療用画像管理システム(PACS)への不正アクセスによりシステムの利用ができなくなった |

| 2021年4月 | 千葉県の病院 | フィッシングメールによりクラウドサービスのID・パスワードを盗まれた |

| 2020年12月 | 福島県の病院 | ウイルス感染により、CTなど検査機器の不具合が複数部署で発生した |

| 2019年5月 | 東京都の病院 | メールの添付ファイルからマルウェアに感染し、メールボックス内の情報が流出した |

| 2018年10月 | 奈良県の病院 | 電子カルテなどの医療情報システムがウイルスに感染し、患者カルテが参照できなくなった |

出典:医療における情報セキュリティに関する脅威やインシデント|厚生労働省

出典:日本の医療機関におけるサイバー攻撃の事例|日本医師会総合政策研究機構

病院が取るべきランサムウェア対策とは?

ランサムウェアに感染してしまうと大きな被害につながりますが、感染しないためにはどのような対策が必要でしょうか?ここでは、病院がランサムウェアに感染しないためにとるべき対策について解説していきます。

脆弱性対策

各機器のアップデートを常に行うようにし、特にVPNについては最優先で行いましょう。先述した2つの事例もVPNから感染しています。また、セキュリティパッチがない場合、IPアドレス制限などを行い、要塞化しておくといいです。

バックアップ体制の充実

ランサムウェアに感染すると、バックアップまで暗号化されてしまいます。そのため、いくつかの手法を用いて、対策を講じるようにしましょう。たとえば、事業を継続可能な範囲を考慮してバックアップを行っておくといいです。また、セキュアストレージやプル型バックアップなど、暗号化を受けにくい仕組みを利用するといいでしょう。

教育体制の充実

人為的なミスにより感染に繋がることもあるため、しっかりと情報セキュリティ教育を行うことでリスクを低減できます。病院でランサムウェアによる被害を受けるケースのほとんどは、ウイルスが仕込まれているファイルを開いたり、ウイルス感染したUSBを読み込んでしまったりといった、人為的ミスです。

そのため、院内スタッフのセキュリティ知識や意識を高める必要があります。

組織体制作り

情報セキュリティ管理責任者などの責任者を配置することで、各部署を横断的に管理・統括していく必要があります。個人の教育や対応だけでは限界があるので、小規模であれば院長が管理責任者を兼務するのもいいでしょう。大規模病院の場合は、管理が情報セキュリティポリシーに沿って適切に行われているかを確認するため、内部監査の責任者を配置するのも検討したほうがいいです。

ランサムウェア被害後の病院の対応事例

ここまで、ランサムウェアの被害にあわないための対策について解説してきました。ここでは、ランサムウェアの被害にあってしまった病院の対応事例、モデルケースを紹介します。

端末の二要素認証を導入しセキュリティを強化

先述した徳島の病院では、ランサムウェア被害対策として、端末の二要素認証を導入しました。二要素認証とは、IDやパスワードに加え別の要素を使ってユーザー認証を行うことです。ICカードやスマートフォンを使った所有物認証、指紋や顔などの生体認証といった認証方法があります。このような複数の認証方法を組み合わせることでセキュリティを強化できます。

こちらの病院では電子カルテなどのHIS(Hospital Information System:病院情報システム)系端末にICカードを利用した二要素認証を採用しました。病院ではスタッフが手袋やマスクを着用するため、ICカードを使った認証で医療現場の利便性を損なわずにセキュリティを強化することに成功しています。また、同院では近隣病院からの非常勤医師が多く管理者に負荷がかかっていました。しかし、事前にICカードを設定することで、スムーズに利用や管理ができるようになったそうです。

病院のランサムウェア対策におすすめの企業3選

ここからは、病院のランサムウェア対策におすすめの企業3選を紹介していきます。

アライドテレシス株式会社

アライドテレシス株式会社では、自社に適したセキュリティ対策を提案しています。セキュリティ診断・リスクレベルの設定・優先度の提案もしてくれるため、自社に適した人員・コスト・時間でセキュリティを強化することが可能です。

セキュリティ対策の提案を行うにあたっては、厚生労働省の「医療機関のサイバーセキュリティ対策チェックリスト」に沿った対策を提案します。事前にしっかりとヒアリングしてくれるので安心して依頼できるでしょう。

アライドテレシス株式会社の比較ポイント

- 自社に適したセキュリティ対策を提案

- 自社に適した人員・コスト・時間でセキュリティを強化可能

- 厚労省の「医療機関のサイバーセキュリティ対策チェックリスト」に準拠

製品情報

| 会社名 | アライドテレシス株式会社 |

|---|---|

| 本社住所 | 東京都品川区西五反田7-21-11 第2TOCビル |

| ホームページ | https://www.allied-telesis.co.jp/ |

| 対応領域 | 技術的セキュリティ対策・組織的セキュリティ対策、厚生労働省の「医療機関のサイバーセキュリティ対策チェックリスト」に沿った医療機関向けセキュリティ対策を提案 |

トレンドマイクロ株式会社

トレンドマイクロ株式会社は、医療機関向けセキュリティ対策ソリューションを提供している会社です。提供している「EdgeIPS」「EdgeIPSPro」は、リモートAP内側に配置し、LAN側通信内の攻撃を検知・防御します。

また、「Deep Discovery Inspector」は、ミラーポート接続で要注意箇所のトラフィックを監視し、不審なアクセスを検知可能です。

トレンドマイクロ株式会社の比較ポイント

- ネットワーク上の不審な通信を可視化

- 包括的なセキュリティを提供

- OS脆弱性へのネットワーク攻撃を検知・防御

製品情報

| 会社名 | トレンドマイクロ株式会社 |

|---|---|

| 本社住所 | 東京都渋谷区代々木2-1-1 新宿マインズタワー |

| ホームページ | https://www.trendmicro.com/ja_jp |

| 対応領域 | LAN側通信内の攻撃を検知・防御、OS脆弱性へのネットワーク攻撃を検知・防御、不審なアクセスを検知、マルウェア検索・駆除など |

ソリトンシステムズ

ソリトンシステムズは、さまざまな対策製品・サービスを提供している会社です。攻撃の侵入口を調査し、サイバー攻撃リスクを低減する「Attack Surface Managementサービス」や、サイバー攻撃・内部不正の両方に対応可能な高精度セキュリティログが備わっている「InfoTrace Mark II」などを提供しています。

その他、「メールやWebからのマルウェア感染を防ぎたい」「クラウド認証を強化し、社外からも安全に使いたい」などといった、悩みにも対応可能です。

ソリトンシステムズの比較ポイント

- さまざまなセキュリティ対策製品・サービスを提供

- 医療向けソリューションもある

- さまざまな悩み・課題に対応

製品情報

| 会社名 | 株式会社ソリトンシステムズ |

|---|---|

| 本社住所 | 東京都新宿区新宿 2-4-3 |

| ホームページ | https://www.soliton.co.jp/ |

| 対応領域 | クラウドの安全活用、サイバー攻撃対策、マルウェア対策、不正アクセス対策など |

まとめ

サイバー攻撃は、どこの病院が被害に遭ってもおかしくありません。そのため、普段から常にランサムウェア対策などを行っておくことが重要です。しっかりとセキュリティ対策をとっていれば、万が一ウイルス感染しても、被害を最小限に抑えられる可能性が高まります。今回の記事の内容を参考に、ランサムウェア対策を行ってみてください。