ファイアウォールとは?基礎知識や機能をわかりやすく解説

ファイアウォール という言葉を聞いたことは多いと思います。しかし、その意味をしっかりと理解している方は意外と少ないでしょう。

そこで今回の記事では、 ファイアウォールについて詳しく解説した上で、 他のセキュリティツールとの違いに関しても説明していくので参考にしてください。

目次

ファイアウォールとは?

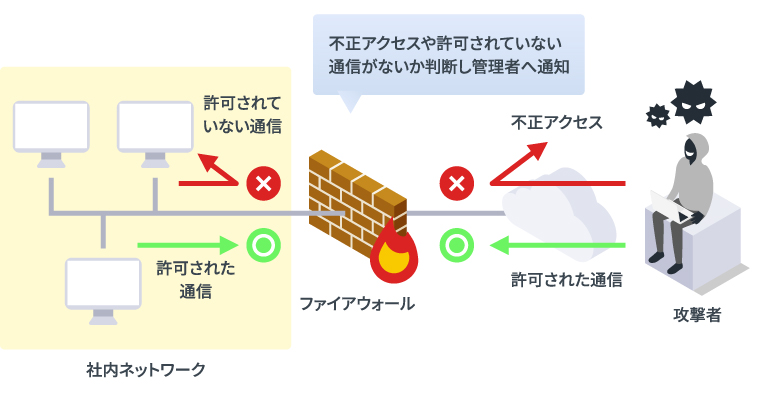

ファイアウォールは、インターネットと企業内LANの間に設置されるもので、 事前に設定したルールに基づいて情報を遮断するか否かを判断し、不正なアクセスやサイバー攻撃を防止する仕組みです。

導入方法としては、専用の機器を設置するか、 ルーター やネットワーク機器に実装されているものもあります。また、ソフトウェアをインストールすることで使用することも可能です。

なお、 Windowsの場合はファイアウォールが標準搭載されています。ただし、Windows に標準搭載されているファイアウォールは、あくまでインターネットからパソコンへの不正なアクセスを防ぐものであり、 企業内ネットワーク全体を保護するためには不十分です。

企業内ネットワークをしっかりと守るには、 別途ファイアウォールを導入する必要があります。

ファイアウォールの機能をもう少し詳しく見てみよう

ファイアウォールの機能は大まかに分けると以下3つの機能があります。それぞれ詳しく解説していくので 参考にしてください。

- フィルタリング機能

- NAT機能(IPアドレス変換機能)

- リモート管理機能

フィルタリング機能

フィルタリング機能には静的フィルタリングと動的フィルタリングがあり、 静的フィルタリングは、プロトコル・ポート番号・IPアドレスなどで構成されている 発信・応答の通信可否リストを作成しておき、それに基づき通信の制御を行う機能です。

動的フィルタリングは、発信時に応答の通信許可情報を自動的に生成する機能となっています。 2つのフィルタリングは通信のヘッダ情報を基に制御を行っているため、処理はそれほど難しくありません。

ブロードバンドルーターなどにも搭載されていることがあります。

その他、通信の手順を解析するステートフル・インスペクションや通信内容もチェックできるプロキシ型フィルタリング機能も搭載されているので覚えておきましょう。

NAT機能(IPアドレス変換機能)

NAT機能は、ファイアウォールの基本的な機能の一つです。NATはIPアドレスを変換する仕組みとなっています。

IPアドレスはプライベートIPアドレスとグローバルIPアドレスに分けられ、プライベートIPアドレスは企業などで個人に割り当てられ、自由に使用可能なIPアドレスです。

プライベートIPアドレスは、各端末に割り当てられます。しかし、そのままインターネットに接続することはできません。インターネットに接続する際に必要なのはグローバルIPアドレスです。

なお、NAT内蔵のルーターを使用すれば、プライベートIPアドレスをグローバルIPアドレスに変換できます。そうすることで、インターネットへ接続が可能です。

リモート管理機能

内部ネットワークは、常に不正なアクセスやサイバー攻撃などの危険にさらされています。 いつ外部からの攻撃を受けるか予測できません。 そのため、ファイアウォールをしっかりと管理して状況把握に努め、 可能な限りスピーディーに対応する必要があります。

そこで有効なのがリモート管理機能です。 リモート管理機能を使用すれば、管理者は直接ファイアウォールを操作する必要がありません。そのため、 遠隔地からでも管理運用することが可能です。

ファイアウォールには種類がある!

ファイアウォールは以下3つの種類に分けられます。

- パケットフィルタリング型

- ゲートウェイ型

- サーキットゲートウェイ型

パケットフィルタリング型

パケットフィルタリング型は、通信を細かく分けたパケットを監視するファイアウォールです。

通信をパケット単位で解析することができ、 設定したルールに基づき通過・遮断の判断をします。

あらかじめ特定のソフトウェアやサービスの通信を設定しておけば、 条件から外れたアクセスをシャットアウト可能です。

なお、パケットフィルタリングの仕組みには3種類あるので、以下でそれぞれ解説していきます。

スタティックパケットフィルタリング

スタティックパケットフィルタリングは、主にパケットのヘッダを基にアクセス許可や遮断を判断することが可能です。基本的には、パケットの送信元アドレス・宛先アドレス・通信に使用するプロトコル・TCP/UDPトラフィック・ポート番号を見ます。

仕組み自体はシンプルで、パケットの中を詳細に確認するわけではないため、素早く処理することが可能です。ただし、 偽装のパケットを検出することはできません。

また、アプリケーション固有の脆弱性や機能を利用した攻撃を防ぐことが難しく、高度な認証もサポートされていないので覚えておきましょう。

ダイナミックパケットフィルタリング

ダイナミックパケットフィルタリングは、クライアントとサーバー間のやり取りをファイアウォールが記録に残し、動的にポートを開閉します。

たとえば、スタティックパケットフィルタリングの場合、外部と内部の双方向通信を行う際は外部から内部、内部から外部、双方の通信が許可されていなければなりません。

しかし、ダイナミックパケットフィルタリングであれば どちらか片方の通信が許可されていれば、その通信への返信に限ってその場でルールが作られて通信が許可されるようになっています。

ステートフルパケットインスペクション

ステートフルパケットインスペクションは、ダイナミックパケットフィルタリングの一種です。 ステートフルパケットインスペクションはコンテキストの中でパケットを判断できます。

コンテキストからパケットが正常な手順で送信されたものかどうかを見極めて、不正な偽装ポケットを検出可能です。

防御力は高いですが、すべてのパケットやセッションの状態を管理しなければならず、Dos攻撃に弱いので注意しましょう。

ゲートウェイ型

ゲートウェイ型は、内部コンピューターに代わって通信を行ってくれるファイアウォールです。 外部との通信の中継サーバであるプロキシにより内部コンピュータを完全に隠した状態で、不正なアクセスなどを監視します。パケットの中身まで監視できるので、偽装アクセスなども見極めて遮断可能です。

サーキットゲートウェイ型

サーキットゲートウェイ型は、以前までのパケットフィルタリング機能にポート制御機能を加えたファイアウォールです。サーバごとに任意のポートが割り当てられるため、特定のシステムやアプリケーションを制御する際に適しています。

ファイアウォールは企業規模関係なく絶対に必要!導入しないことによるリスクは?

ファイアウォールは、企業の規模に関係なく導入したほうがいいです。不正なアクセスなどを遮断してくれるファイアウォールを導入しない場合、 外部からの不正なアクセスをすべて許可してしまうことになります。そうなれば、ウイルスに感染したりハッキングされたりする可能性が高くなるので、 ファイアウォールの導入は必須です。

外部のインターネットへの接続は常にリスクと隣り合わせであり、 ウイルスに感染すると最悪の場合、重要な社内の機密情報の漏えいにつながることも考えられます。これは個人だけではなく、会社にも大きな損害を与えるので注意が必要です。

UTMやWAFなど混同しやすいセキュリティ用語との違い

ここでは、UTMやWAFなど、ファイアウォールと混同しやすいセキュリティ用語との違いを解説していきます。

UTMとファイアウォールの違い

ファイアウォールがブロックできるのはネットワーク層の脅威だけです。一方、UTMにはIPS(不正侵入防止)・IDS(不正侵入検知)・アンチウイルスなどの機能も備わっています。そのため、UTM1台でさまざまな脅威を防ぐことが可能です。

WAFとファイアウォールの違い

ファイアウォールの防御の対象は内部ネットワークですが、WAFはWebアプリケーションを主に防御してくれます。

また、 セキュリティ上の不備を悪意を持って利用するSQLインジェクションや、脆弱性なWebサイトの閲覧者に対して、不正なスクリプトを読み込ませて被害を与えるクロスサイトスクリプティングなどを検知することが可能です。

ファイアウォールは、これらの脅威には対応できません。

IDS/IPSとファイアウォールの違い

IDS/IPSは監視力に優れており、 不審な動きをしている通信がないか監視してくれます。IDS/IPSは、パケットの中身を監視して、不正アクセスを検知したり防御したりすることが可能です。

次世代ファイアウォール(NGFW)とファイアウォールの違い

次世代ファイアウォール(NGFW)は、これまでのファイアウォールの機能を拡張したものです。インラインのアプリケーション制御・統合型の侵入防止システム(IPS)・脅威対策・ウイルス対策などのネットワークデバイスフィルタリング機能が一つにまとめられています。

そのため、アプリケーションごとにアクセスの許可・不許可を制御でき、より強固なセキュリティ効果を得ることが可能です。

まとめ

ファイアウォールは内部ネットワークを不正なアクセスなどから保護する役割を果たします。しかし、それだけでは不十分です。

そのため、ファイアウォールの他に、WAFやIDS/IPSなどを導入する必要があります。とはいえ、これらを個別で導入するとコストがかかり、管理も大変です。

これらの機能はUTMに搭載されているので、 今回の記事の内容を参考にファイアウォールのことをしっかりと理解した上で、UTMの導入を検討してみるといいでしょう。