ファイアウォールのゾーンって何?設定方法やおすすめ製品も紹介

ファイアウォールの「ゾーン」という言葉をご存知でしょうか?これはアクセス制御方式のことです。

今回の記事では、ファイアウォールのゾーンについて詳しく解説した上で、設定方法やファイアウォールのおすすめ製品も紹介しますので参考にしてください。

すぐにおすすめのセキュリティ対策製品が知りたい方は下記のリンクをクリックしてください。

ファイアウォールのゾーンとは?

ファイアウォールにおけるゾーンとは「ネットワーク上に設けられた区分け」のことで、複雑な通信の設定を簡単にするためのものです。 性質ごとのアクセス制御が可能で、一度ゾーンを作成すれば複数のインターフェースに割り当てられます。そのため、同じ設定を個別に何度も行う必要がありません。

たとえば、WebサーバとのインターフェースをゾーンAとして、同じインターフェースが複数ある場合はゾーンAを一括適用可能です。

ゾーンベースポリシーとは?

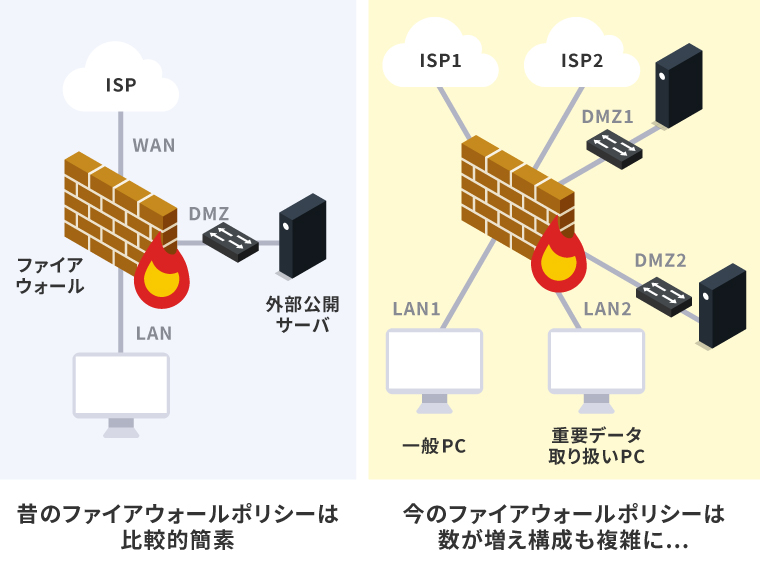

時代が進むにつれて設定が煩雑になっていったため、複雑なポリシーを統合できるようにと「ゾーンベースポリシー」が誕生しました。 ゾーンベースポリシーでは、それぞれのインターフェースをどのゾーンに属させるか設定し、さらにゾーンをインターフェースの性質によってグループ化します。

たとえば、上記のイラストのようにポリシー設定を行い、Webサーバ系DMZサーバ向かいのインタフェースのDMZ1・DMZ2 は「DMZ_Web」というゾーンに設定することが可能です。また、PCが収容されるコアスイッチ向かいのインタフェースLAN1・LAN2は『LAN_Gen』というゾーンに設定しておきます。(グループ名は任意で決めることが可能です)

この場合、以前まではDMZ1→LAN1といったように、それぞれのポリシーを書く必要がありましたが、ゾーンベースポリシーではDMZ_WebからLAN_Genと1つのセクションに統合して書けます。

つまり、DMZ1からLAN1・DMZ1からLAN2・DMZ2からLAN1・DMZ2からLAN2といったように、それぞれ4つのセクションごとにポリシーを書く必要がないということです。

ファイアーウォールポリシーについてはファイアウォールポリシーとは?設定時のポイントや設定項目を解説でも詳しく解説しています。ぜひ参考にしてください。

この考え方はFortiGate や PaloAltoなど、主流のファイアウォールやUTMであれば基本的に実装されており、これによって管理や運用の手間を省くことが可能です。

ゾーンの効果的な設定方法

CentOS7からはiptablesに代わってfirewalldが実装されています。CentOS6では高機能なパケットフィルタのiptablesが使用されていました。

ここでは、ゾーンの効果的な設定方法を解説していきますので参考にしてください。

ゾーンを追加・削除して独自のグループ分けを行う

ゾーンは、事前定義されたゾーンを使うのが一般的ですが新たに作成することもできます。追加だけではなく削除も可能です。

状況に適したファイアウォール環境を整えるためにも、ゾーンによって効果的に通信をグループ化していきましょう。

たとえば、ゾーンの一つである「public」は「dhcpv6-client」と「ssh」の2つのサービスのみ許可しています。ただし、以下のように入力することで「http」を加えることが可能です。

- firewall-cmd --zone=public --add-service=http

permanentオプションで設定を恒久化する

ゾーンの編集内容は再起動時に破棄されてしまうと覚えておきましょう。破棄されるのを防ぐには、permanentオプションを利用するといいです。

たとえば、publicにhttpを永続的に追加したい場合は、以下の2つを入力します。

- firewall-cmd --zone=public --add-service=http --permanent

- firewall-cmd --reload

permanentを加えるだけではすぐに反映されません。そのため、reloadで再読み込みさせます。

おすすめのファイアウォール製品

FortiGateやPaloAltoなどのファイアウォール・UTMでは、ゾーンを指定することで複数のインターフェースについてまとめてポリシーを管理することが可能です。以下ではおすすめのファイアウォール製品を解説していますので参考にしてください。

おすすめのファイアーウォール製品については【2023】おすすめファイアウォール12製品を比較|正しい選び方まででも詳しく解説しています。ぜひ参考にしてください。

まとめ

ここまで、ファイアウォールのゾーンについて、そして効果的な設定方法を解説してきました。記事の内容を参考に、ゾーンとゾーンベースポリシーについてしっかりと理解した上で、紹介したおすすめのファイアウォール製品の導入を検討してみてください。