DMZ(非武装地帯)とは?ファイアウォールとの関係を解説

DMZの語源は、隣接している国同士の境界線にある非武装地帯のことです。非武装地帯とは、いわば軍事用語で争いに関する活動が許されないエリアのことを指します。インターネットを介した攻撃に関しても、DMZ(非武装地帯)は有効な手段として利用されているのです。

今回はDMZについてのメリットとデメリットを含めた紹介や、ファイアウォールとの関係について解説します。インターネットのセキュリティ対策を検討している方の参考にしていただければ幸いです。

目次

DMZ(非武装地帯)とは

DMZ(DeMilitarized Zone)とは、インターネット側に安全に公開できる領域のことをいいます。非武装地帯とも呼ばれています。社内のサーバーにインターネットからアクセスさせたいけれど、他の社内サーバーとは分けたいときに使う構成です。外部に公開しているサーバーを社内ネットワークと同じ場所に置いてしまうと、サーバーが攻撃を受けた際に社内ネットワークにまで被害が拡大してしまう可能性があります。一般的な公開サーバーとしてはWebサーバーやメールサーバー、DNSサーバーなどがあげられます。

DMZは、インターネットと内部ネットワークの間に存在する領域です。例えるならば、DMZはマンションの共有フロアのようなものです。共有フロアは自分たちの敷地でありながら、外部の人間も内部の人間も入ることができ、不審者がいれば警戒できる場所です。このようなネットワーク上の緩衝地帯を設けることで、インターネットに情報を公開しながら内部ネットワークへの侵入を防ぐことができるのです。

ファイアウォールとは?

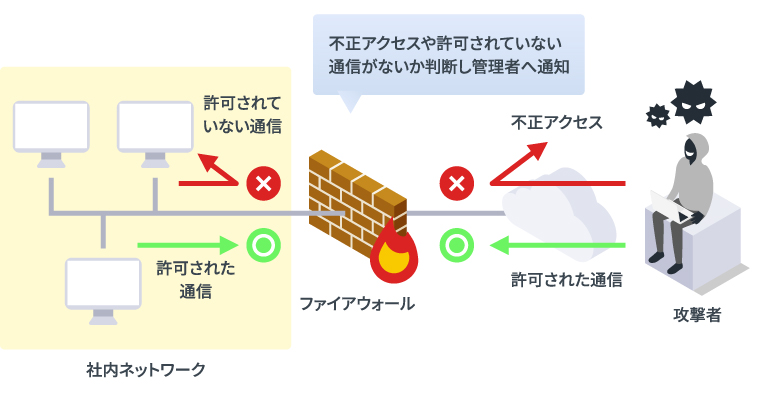

DMZの設置にはファイアウォールが大きく関係するため、ファイアウォールについても解説していきます。ファイアウォールとは、内部のネットワークを守るセキュリティシステムです。外部からの不正アクセスや攻撃をブロックするために必要になります。

ファイアウォールについてはファイアウォールとは?基礎知識や機能をわかりやすく解説でも詳しく解説しています。ぜひ参考にしてください。

DMZとファイアウォールの構成

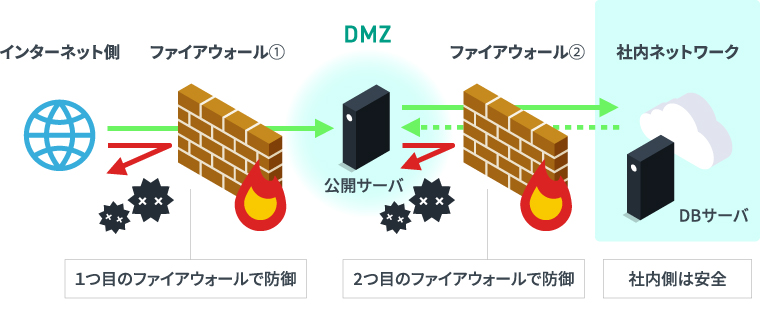

通常はインターネットと社内ネットワークの間にファイアウォールを設置します。ここではDMZを設置する場合のDMZとファイアウォールの構成について解説します。

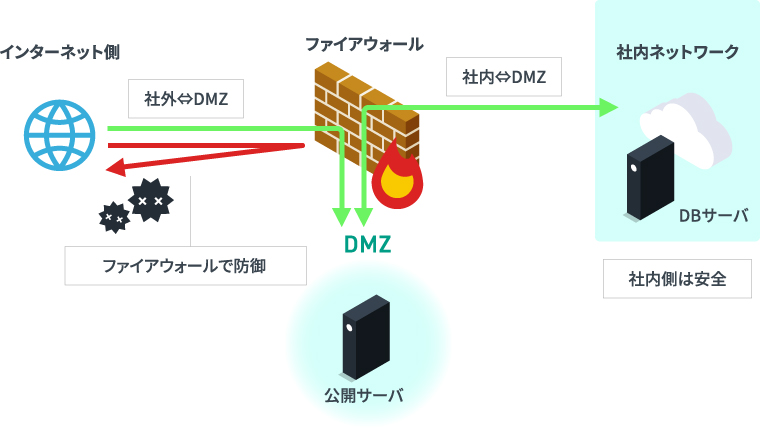

シングルファイアウォール型

1台のファイアウォールのみを使用する方法です。企業内・DMZ・外部のそれぞれのポートを用意し、全ての通信にファイアウォールが通るように設定します。シングルファイアウォール型ファイアウォール1台で構成できるため、導入コストを抑えられるのがメリットです。一方、ファイアウォールのルール設定が複雑になる点はデメリットです。

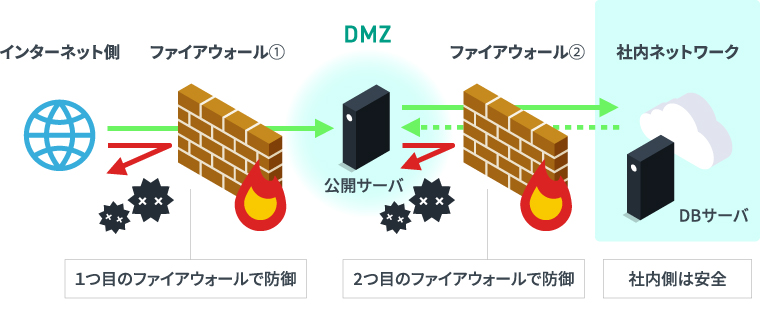

デュアルファイアウォール型

2台のファイアウォールを設置する方法です。企業内〜DMZ・DMZ〜内部のそれぞれにあるファイアウォールを通過する必要があります。シングルファイアウォール型に比べてコストはかかりますが、データベースサーバーとWebサーバーが分けられるため、セキュリティレベルの向上が可能です。

ファイアウォールとDMZ構築のメリット

ここからはDMZのメリット・デメリットを紹介します。まずはDMZのメリットを見ていきましょう。

情報漏洩のリスクを最小限にできる

機密情報を扱うシステムなどにDMZを設置することで、強固な構成が可能です。この構成により外部はもちろん企業内からのアクセスも遮断でき、情報漏洩を防げます。例えば、ウイルスなどに感染したPCが他の企業内ネットワークにアクセスしようとした時にも有効です。

同時に、悪意のある社内関係者からも機密情報を守れます。

標的型攻撃を防ぐことができる

公開サーバーをDMZに設置すれば外部から公開サーバーへのアクセスは許可、企業内ネットワークへのアクセスを遮断できます。これは、広い範囲に外部公開を行うWebをもつ企業に最適です。常に外部からの攻撃にさらされている状態であっても、DMZがあれば被害が企業内ネットワークにまで及ぶ心配がありません。

ファイアウォールとDMZ構築のデメリット

続いて、DMZのデメリットについて解説します。

複雑な設定が必要になる

ファイアウォールをDMZと組み合わせている場合、企業内・外部・DMZの3つに隔離されたセグメントが存在します。それぞれのセグメントに置かれたサーバーは、用途に合わせて設定を変更する必要があります。

各種コストが発生する

DMZの設置時には、ファイアウォールの購入や設置工事などの初期費用が掛かります。企業の規模や工数によって費用に幅はありますが、場合によっては負担は大きくなるでしょう。さらに、DMZを設置した後は定期的な設定の見直しも必要です。

ファイアウォールとDMZ構築の注意点

先述したように、DMZに公開サーバーを設置することで社内ネットワークを守ることができます。しかし、DMZに設置された公開サーバーはそのままでは守ることができません。公開サーバーのためのセキュリティ対策が別途必要になる点に注意しましょう。IDS・IPSやWAFなど他のセキュリティシステムを組み合わせることで、より安全な運用が可能です。

ファイアウォールとDMZの構築方法

ここではファイアウォールとDMZの構築方法について解説します。以下は構築の前に検討しておくべきポイントです。

- シングルファイアウォール型かデュアルファイアウォール型か

- 各ネットワークに設置するサーバーを明確にする

- IDS・IPSやWAFなど他のセキュリティ対策はどうするか

ファイアウォールの構成方法やファイアウォール・DMZ以外に行うセキュリティ対策を事前に決めておきましょう。また、実際にDMZを設置する場合、既存の社内ネットワークとインターネット、ファイアウォールに新しくDMZネットワークを追加します。

ファイアウォールとDMZ構築のポイント

DMZは構成次第でさまざまな対策をとることができます。しかし、決して完璧ではなくカバーしきれない部分もあるのです。例えば、連携しているサーバ同士の防御は難しくなります。このような部分は、他の対策を取ることでカバーしていくことが大切です。ここからは、DMZを構築する際のポイントを解説していきます。

IDS・IPSの導入

IDS・IPSは、企業のネットワークに侵入しようとする不正アクセスに対するセキュリティを確保する仕組みです。ファイアウォールとDMZのみの組み合わせとも似ていますが、このままでは通信の内容まではチェックできません。IDSやIPSを導入することで、通信の送信元や行き先のみならず通信内容まで確認することができます。

IDS・IPSについてはIDS・IPSとファイアウォールとWAFの違いをわかりやすく解説でも詳しく解説しています。ぜひ参考にしてください。

WAFの活用

前述した通りファイアウォールとDMZのみの場合、通信の送信元や行き先をチェックすることができます。しかし、外部へ公開する必要があるWebアプリケーションまでは制限をかけられません。外部へ公開するWebアプリケーションがある企業は、WAFとの組み合わせが有効です。

まとめ

DMZは外部と内部との緩衝地帯として有効な役割を果たしています。情報漏洩や標的となった場合に攻撃のリスク回避が可能です。ファイアウォールとの組み合わせ方法は大きく分けて2種類あり、企業の運用に合わせて設計できます。

メリットの大きいDMZですが、ファイアウォールとの組み合わせだけでは決して完ぺきとはいえません。ニーズや用途に応じてIDS/IPSやWAFとの組み合わせを検討していきましょう。